В мае 2014 года Антивирус Dr.Web для Android начал детектировать первый в истории энкодер для данной мобильной платформы, и уже к середине июня ассортимент программ-вымогателей, угрожающих пользователям Android, заметно расширился. Первым представителем подобного класса угроз стал троянец-шифровальщик Android.Locker.2.origin, способный заражать устройства, работающие под управлением ОС Android. Запустившись на инфицированном мобильном устройстве, данная вредоносная программа находит хранящиеся на сменных картах смартфона или планшета файлы с расширениями .jpeg, .jpg, .png, .bmp, .gif, .pdf, .doc, .docx, .txt, .avi, .mkv, .3gp, после чего шифрует их, добавляя к каждому файлу расширение .enc. Затем экран мобильного устройства блокируется и на него выводится сообщение с требованием заплатить выкуп за расшифровку файлов.

От действий троянца могут пострадать хранящиеся на сменных картах мобильного устройства фотографии, видео и документы. Кроме того, энкодер похищает и передает на сервер злоумышленников различную информацию об инфицированном устройстве (включая, например, идентификатор IMEI). Для шифрования используется алгоритм AES, а управляющий сервер данной вредоносной программы расположен в сети TOR на ресурсе с псевдодоменом .onion, что позволяет злоумышленникам обеспечивать высокий уровень скрытности.

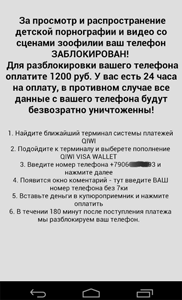

В июне семейство троянцев-вымогателей для Android пополнилось угрозами, получившими наименования Android.Locker.6.origin и Android.Locker.7.origin. Под этими именами скрываются ориентированные на американских пользователей вредоносные программы, блокирующие экран мобильного устройства и требующие у жертвы выкуп за его разблокировку. Данные программы распространяются под видом проигрывателя Adobe Flash и в момент установки требуют у пользователя предоставить приложению права администратора. Затем троянец имитирует сканирование устройства и блокирует экран, на который выводится сообщение об обнаружении якобы незаконного контента. За разблокировку устройства троянец требует заплатить 200 долларов с использованием платежной системы MoneyPack.

В процессе своей установки вредоносные программы Android.Locker.6.origin и Android.Locker.7.origin проверяют наличие на инфицированном устройстве ряда приложений. В случае их обнаружения троянец отправляет информацию об этом на принадлежащий злоумышленникам сервер. Также Android.Locker.6.origin и Android.Locker.7.origin похищают на зараженном устройстве данные из адресной книги (имя контакта, номер телефона и email), отслеживают входящие и исходящие вызовы и могут их блокировать. Вся собранная информация, в том числе о телефонных звонках, также передается на управляющий сервер. Вредоносные программы Android.Locker.2.origin, Android.Locker.5.origin, Android.Locker.6.origin и Android.Locker.7.origin распознаются и удаляются Антивирусом Dr.Web для Android при попытке проникновения на защищаемое устройство.