Компания «Доктор Веб» подвела итоги июля и рассказала о самых распространенных мобильных угрозах прошедшего месяца. По данным экспертов, одной из главных задач злоумышленников по-прежнему остается незаконное обогащение, однако, помимо более привычных SMS-троянцев в этом им все чаще помогают вредоносные приложения, осуществляющие кражу или вымогательство денежных средств. Прошедший месяц показал, что эта тенденция лишь усиливается: в июле специалистами компании «Доктор Веб» был вновь зафиксирован целый ряд подобных вредоносных приложений, при этом география распространения таких угроз неуклонно расширяется.

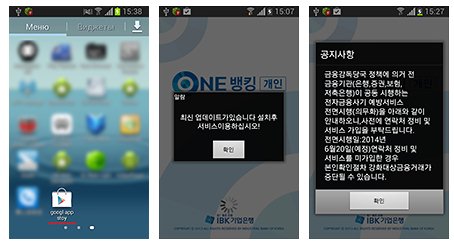

Одним из методов незаконного заработка киберпреступников, который продолжает набирать популярность, является кража банковской информации и получение доступа к финансовым счетам пользователей мобильных Android-устройств при помощи различных банковских троянцев. Атаки с использованием таких вредоносных приложений фиксируются во многих странах мира, но одним из наиболее привлекательных для злоумышленников регионов в настоящее время продолжает оставаться Южная Корея, где на протяжении нескольких месяцев специалистами компании «Доктор Веб» отмечается существенный рост случаев применения подобных Android-угроз. Например, в минувшем июле было обнаружено сразу несколько новых представителей этих опасных вредоносных приложений, среди которых особенно выделяется Android.Banker.28.origin.

Этот троянец, распространяемый под видом приложения Google Play, при помощи методов социальной инженерии осуществляет кражу секретных банковских сведений (включая NPKI-сертификаты, имя учетной записи сервиса мобильного банкинга, номер телефона, номер кредитной карты, необходимые пароли и т. п.), активируясь только в том случае, если на зараженном мобильном устройстве запущено настоящее банковское приложение-клиент. При этом, троянец имитирует оригинальный внешний вид легитимной программы, чтобы заставить пользователя ввести все необходимые данные. Успешно собранные вредоносной программой сведения передаются киберпреступникам и в дальнейшем могут быть использованы для доступа к банковским счетам пострадавших пользователей и совершения незаконных финансовых операций.

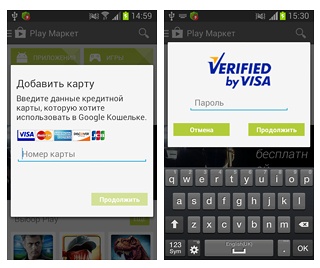

Не остались без внимания киберпреступников и русскоязычные обладатели Android-устройств: для похищения сведений об используемых ими кредитных картах предприимчивые мошенники применили банковского троянца-шпиона Android.BankBot.21.origin, распространявшегося под видом проигрывателя Adobe Flash Player. Данная вредоносная программа имитировала стандартную процедуру привязки банковской карты к сервису покупок каталога Google Play, после чего ожидала от пользователя ввода соответствующей конфиденциальной информации, которую вместе со всеми входящими сообщениями и некоторыми другими данными передавала злоумышленникам. Кроме этого, по команде киберпреступников троянец мог выполнить ряд действий, таких как, например, отправка SMS-сообщений.

Появившиеся в мае текущего года троянцы-вымогатели, блокирующие мобильные Android-устройства и даже шифрующие пользовательские файлы с последующим требованием выкупа за восстановление работоспособности или возврат испорченных данных к исходному состоянию, открыли «мобильным» киберпреступникам очередной источник нелегального заработка. Число подобных вредоносных программ за короткое время существенно увеличилось: если в мае вирусная база компании «Доктор Веб» содержала только две записи для угроз такого типа, то на конец июля в ней находилось уже 54 вирусных описания различных Android-блокировщиков. Таким образом, всего за два месяца количество таких угроз выросло в 27 раз, или на 2600%.

Одним из обнаруженных в июле троянцев-вымогателей стала вредоносная программа Android.Locker.19.origin, распространяемая среди пользователей ОС Android из США. При запуске на мобильном устройстве троянец производил его блокировку, демонстрируя сообщение с требованием выкупа, при этом Android.Locker.19.origin не давал пострадавшему пользователю выполнить никаких действий с интерфейсом ОС. Примечательно, что этот троянец мог не только блокировать устройство, но также производить шифрование различных файлов, однако, данный функционал не был задействован злоумышленниками. Вполне вероятно, что эта возможность будет активирована в будущих версиях данного вымогателя.